Neste tutorial ensinarei a bloquear portas de rede através do Firewall nativo do Windows, para isso é necessário compreender para qual finalidade está realizando essa tarefa, seja para impedir acesso remoto em seu computador, impedir que programas não utilizem determinadas funções.

Primeiramente acesse no seu Windows ou faça uma pesquisa por Firewall do Windows com Segurança Avançada, em Regras de Entrada clique com o botão direito do mouse em Nova Regra... >

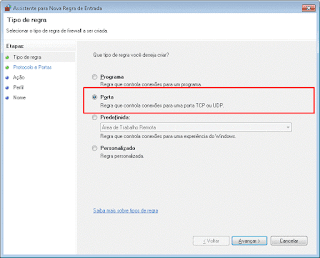

Que tipo de regra você deseja criar? > marque o botão de rádio Porta conforme a imagem abaixo:

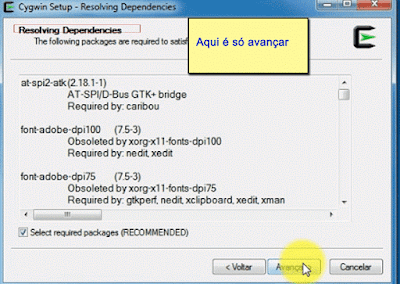

Clique em avançar, agora vamos definir quais

Portas Locais vamos bloquear,

no meu caso vou bloquear portas do protocolo TCP:

Agora é necessário definir a ação que no caso é bloquear conexão.

Por definição é melhor deixar marcado Domínio, Particular e Público.

Dê um nome para a porta que deseja bloquear e coloque uma descrição caso deseje.

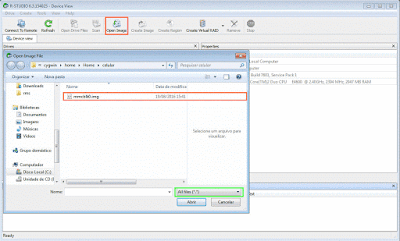

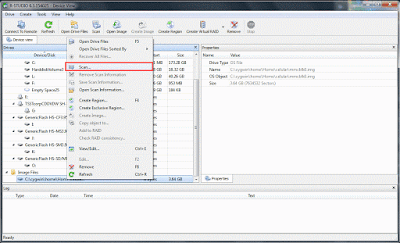

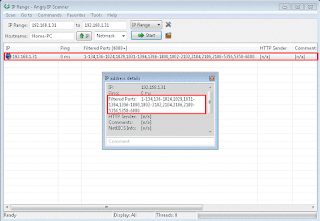

Outra forma de fazer isso é indo nas

Propriedades de uma regra como por exemplo o bloqueio de um IP Local clicando com o botão direito e depois na aba

Protocolos e Portas, definindo

Portas Locais e

Portas Remotas conforme a imagem abaixo:

Você pode criar uma regra que permita apenas determinadas portas ou que bloqueie essas portas.

Aguardo vocês no próximo tutorial.

16:03

16:03

PCMasterbr

, Posted in

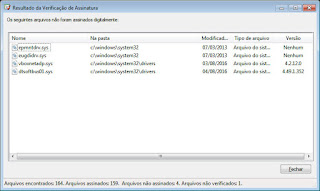

assinatura de drivers do windows

,

desempenho

,

drivers assinados

,

verificando drivers não assinados do windows

,

0 Comments

PCMasterbr

, Posted in

assinatura de drivers do windows

,

desempenho

,

drivers assinados

,

verificando drivers não assinados do windows

,

0 Comments